O conteúdo que vamos ver agora sobre Firewall e Next Generation Firewalls faz parte do curso Fundamentos de Rede Cisco.

Vamos lá! Assista a vídeo-aula, leia o conteúdo e divirta-se! 😀

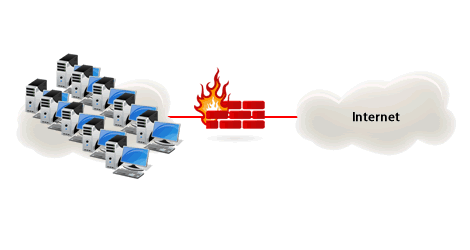

Um “Firewall” tradicional é o nome dado ao dispositivo de uma rede de computadores que tem por objetivo aplicar uma política de segurança a um determinado ponto de controle da rede.

Sua função consiste em regular o tráfego de dados entre redes distintas e impedir a transmissão e/ou recepção de acessos nocivos ou não autorizados de uma rede para outra.

Normalmente os firewalls convencionais fazem a segurança do perímetro utilizando filtragem de pacotes IP (ACL ou Lista de Controle de Acesso), filtragem de segmentos TCP e UDP através de números de portas, stateful inspection (verificando o estado da conexão), Deep Packet Inspection (DPI), NAT ou Network Address Translation e VPNs (redes virtuais privadas).

Tudo isso configurado por um administrador de Redes ou de Segurança.

Resumindo, um firewall convencional filtra com base em endereços e portas, as quais identificam as aplicações em uma rede, apenas bloqueando ou deixando passar o tráfego.

Como muitos já devem ter visto uma lista de controle de acesso ou Access Controll List, é “permit” ou “deny”, permitir ou negar o tráfego.

Um NGFW faz tudo o que um firewall tradicional faz, porém ele tem um IPS integrado (Intrusion Prevention System), pode controlar melhor as aplicações que estão sendo utilizadas na rede, ter maior visibilidade e controle.

Além disso, são capazes de utilizar inteligência externa para buscar informações sobre como proteger a rede.

As novas tecnologias de firewall podem filtrar com base nas aplicações ou tipos de tráfego que estão passando por eles. Por exemplo, você poderia abrir a porta 80 para apenas tráfego HTTP e para determinadas aplicações, sites ou serviços que você deseja permitir. É uma mistura de firewall, IPS e funcionalidades de qualidade de serviços (QoS) em uma só solução.

Abaixo vamos resumir algumas funcionalidades de um NGFW:

·Firewall Convencional: um NGFW suporta os recursos de filtragem, NAT/PAT e VPN que um firewall convencional oferece.

·Application Visibility and Control (AVC): esse recurso permite uma inspeção em nível de aplicação, indo além de protocolos e números de portas TCP ou UDP. Esse recurso permite a proteção contra ataques variados em diferentes portas procurando por falhas em aplicações.

·Advanced malware protection (AMP): permite ao NGFW analisar arquivos para descobrir ameaças escondidas ou disfarçadas, atuando como um anti-malware de rede rodando no próprio firewall, bloqueando transferência de arquivos suspeitos e até mesmo salvando esses arquivos para análise posterior.

·Filtragem de URL: analisa e filtra URLs, categorizando os sites acessados e limitando acesso conforme regras de tráfego configuradas. Pode ser integrado com o Talos security group que que monitora e cria scores de reputação para cada domínio conhecido na Internet, possibilitando que essas informações sejam utilizadas como base na categorização, filtragem e limite de tráfego pelo NGFW.

·NGIPS: o NGFW pode rodar dentro dele recursos de prevenção de intrusos, possibilitando uma análise contextual em tempo real, mapeamento da rede e priorização de ameaças de forma automática.

Não deixe de assistir ao vídeo com mais explicações.

E caso você queira se aprofundar no assunto esse conteúdo faz parte do curso Fundamentos de Rede Cisco.