Você já configurou uma ACL IP padrão? Sabe como pode utilizá-la em seu roteador?

O post de hoje é uma contribuição do nosso colega Rafael Rodrigues do Yotta Blog. O artigo é sobre “Listas de Controle de Acesso – ACL IP Padrão”.

As listas de controle de acesso servem para bloquear pacotes indesejados na rede.

As ACLs podem ser classificadas em:

- ACL IP Padrão

- ACL IP Estendida

- ACL IP Nomeada

- ACL IP Numerada

ACL IP Padrão é o primeiro e mais simples tipo de bloqueio de pacotes em uma rede.

O funcionamento básico da ACL consiste em pegar o IP de origem do pacote e fazer uma avaliação com as regras existentes em sua tabela montada pelo administrador de rede.

A primeira regra combinada encerra a busca seqüencial na lista de acesso e uma ação é executada.

Caso não se combine com nenhuma regra o pacote é descartado em função da regra deny any implícita no final da lista de acesso.

A principal vantagem das listas padrão é o fato das regras serem extremamente simples.

O problema é que apenas o endereço de origem do pacote é analisado para executar a ação de permitir ou negar que o pacote continue circulando na rede.

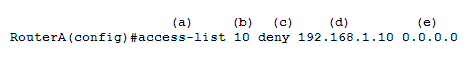

A sintaxe do comando a seguir explora a ACL:

(a) comando

(b) identificação da ACL – pode ser de 1 a 99

(c) ação a ser executada quando a regra combina com o pacote

(d) endereço de origem

(e) máscara curinga(wildcards)

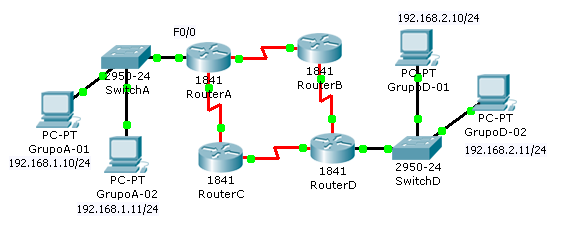

Para a rede apresentada na figura abaixo vamos simular um bloqueio de acesso do host GrupoA-02 ao GrupoD.

Para resolver o problema vamos acessar o RouterD e executar a seguinte configuração:

RouterD>en

RouterD#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RouterD(config)#access-list 10 deny host 192.168.1.11 0.0.0.0

RouterD(config)#access-list 10 permit any

RouterD(config)#int f0/0

RouterD(config-if)#ip access-group 10 out

É importante lembrar sempre de acrescentar uma regra que não filtre os pacotes ao final, caso contrário todos os pacote serão negados em função da regra deny any implícita em toda ACL.

A partir de agora, o host 192.168.1.11 não tem acesso ao GrupoD.

Regra de ouro:

• ACL IP Padrão deve sempre ser aplicada mais próxima do destino do pacote.

Gostou do assunto ou tem dúvidas? Deixe-nos uma mensagem no final da página, dentro da área de comentários.

Se você precisa de mais informações sobre ACL IP no Cisco IOS clique e leia também o artigo Listas de Controle de Acesso – ACL Estendida.

Agradecemos a visita e até uma próxima!

Aprenda ACL IP e não passe aperto na hora do CCNA!

Acesse o curso de “CCNA CCENT e CCNA ICND-2 Online” em nossa área Premium.

Prepare-se para o CCNA e aprenda várias tecnologias fundamentais para área de Redes como ACL, STP, RSTP, OSPF, OSPFv3, troubleshooting e muito mais.

Clique aqui para ativar o curso e inciar seus estudos em nossa área de membros premium!

Não é membro premium? Clique aqui e saiba mais sobre a DlteC Premium.

7 Responses

Olá,

gostaria de uma ajuda de vocês,

tenho 3 vlans :

10.0.1.0

10.0.2.0

10.0.3.0

e gostaria que elas não se comunicassem, apenas o roteador cada. como faço?

tentei fazer uma acl como mostra a cima, mas não funcionou

Olá Diego, você pode fazer três statements:

access-list 1 permit 10.0.1.0 0.0.0.255

access-list 1 permit 10.0.2.0 0.0.0.255

access-list 1 permit 10.0.3.0 0.0.0.255

Com um statemen só você vai pegar de 10.0.0.0 até 10.0.3.0:

access-list 1 permit 10.0.0.0 0.0.3.255

Outra opção é fazer com dois statemens, pegando a primeira e depois a segunda e terceira:

access-list 1 permit 10.0.1.0 0.0.0.255

access-list 1 permit 10.0.2.0 0.0.1.255

Agradecemos o contato.

Prof Marcelo Nascimento

DlteC do Brasil

[…] Exemplo de ACL IP Padr o3 […]

Excelente post

.

Eu tenho 13 Vlans (cada um com um switch de acesso) e todas elas ligadas em um switch de distribuição.

.

Como faço para restringir e permitir acesso entre umas e outras sem sobrecarregadar a rede?

oi Telma, as ACLs são uma ótima opção para esse fim.

tem um comando que consigo visulaizar as listas feitas e usadas

Show access-lists e show ip interface