Hoje vamos publicar a continuação do post sobre ACL IP Padrão do nosso colega Rafael Rodrigues do yottablog, dessa vez vamos falar sobre ACL estendida.

Se você não leu ainda o artigo sobre ACL IP Padrão clique aqui para ver o artigo.

A lista de controle de acesso IP estendida ou ACL Estendida é uma evolução da ACL IP padrão.

No entanto, o funcionamento básico da ACL estendida permanece inalterado, ou seja, a primeira regra combinada encerra a busca sequencial na lista de acesso e uma ação é executada.

Caso não combine com nenhuma regra o pacote é descartado em função da regra deny any implícita no final da lista de acesso.

A principal vantagem da ACL estendida é o fato das regras não trabalharem apenas com endereço de origem.

Na ACL estendida é possível trabalhar com endereço de origem, endereço de destino, tipo de protocolo utilizado, porta de origem e porta de destino dos pacotes.

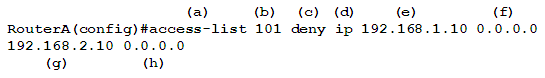

A sintaxe do comando a seguir explora algumas das vantagens citadas sobre a ACL estendida:

(a) comando

(b) identificação da ACL estendida – pode ser de 100 a 199 e 2000 a 2699

(c) ação a ser executada quando a regra combina com o pacote

(d) tipo de protocolo a ser filtrado

(e) endereço de origem

(f) máscara invertida (wildcards)

(g) endereço de destino

(h) máscara invertida (wildcards)

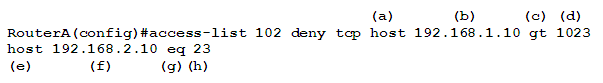

Outro exemplo mais completo utilizando portas na condição de filtragem em uma ACL estendida pode ser:

(a) informa que o pacote tem que combinar com o endereço de host expresso no endereço de origem

(b) endereço de origem

(c) filtra por portas de origem maiores que uma numeração a ser estipulada

(d) valor da porta de origem a ser combinada de acordo com o item anterior

(e) informa que o pacote tem que combinar com o endereço de host expresso no endereço de destino

(f) endereço de destino

(g) filtra por portas de destino que combinem exatamente com a numeração estipulada

(h) valor da porta de destino a ser combinada de acordo com o item anterior

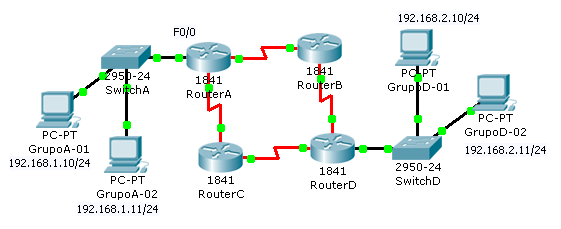

Para a rede apresentada na figura abaixo vamos simular um bloqueio de acesso telnet do host GrupoA-02 ao RouterD.

O RouterD possui duas seriais, uma identificada com o IP 11.0.0.2 e outra com IP 12.0.0.1.

Sendo assim, é preciso ter cuidado para bloquear todas as possibilidades de acesso Telnet no Router.

Para resolver o problema será preciso logar no RouterA e executar a seguinte configuração:

RouterA>en

RouterA#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RouterA(config)#access-list 101 deny tcp host 192.168.1.11 host 12.0.0.1 eq telnet

RouterA(config)#access-list 101 deny tcp host 192.168.1.11 host 11.0.0.2 eq telnet

RouterA(config)#access-list 101 permit ip any any

RouterA(config)#int f0/0

RouterA(config-if)#ip access-group 101 in

É importante lembrar sempre de acrescentar uma regra que não filtre os pacotes ao final da ACL estendida, caso contrário todos os pacote serão negados em função da regra deny any.

Regras de ouro:

- ao contrário das listas de controle de acesso padrão, a ACL estendida possui uma característica de ser configurada sempre o mais próximo da origem dos pacotes a serem filtrados;

- a palavra chave IP não permite a combinação de filtragem por portas concomitantemente, para isso deverá ser usado as palavras chaves TCP ou UDP;

- para o exame de certificação CCNA é importante saber que: Telnet = porta 23, SSH = porta 22, FTP = porta 21 e HTTP = 80.

Então é isso pessoal, até o próximo post.

Se você tiver qualquer dúvida, sugestão ou elogio é só ir lá embaixo da página, na área de comentários, e nos deixar seu recado.

Não arrisque, aprenda ACL Estendida definitivamente antes de fazer o CCNA!

Acesse o curso de “CCNA CCENT e CCNA ICND-2 Online” em nossa área Premium.

Prepare-se para o CCNA e aprenda várias tecnologias fundamentais para área de Redes como ACL, STP, RSTP, OSPF, OSPFv3, troubleshooting e muito mais.

Clique aqui para ativar o curso e inciar seus estudos em nossa área de membros premium!

Não é membro premium? Clique aqui e saiba mais sobre a DlteC Premium.

5 Responses

Cara não consigo entender a lógica quando tu vai aplicar uma acl em uma interface, onde devo colocar a regra, na serial ou no gateway ? Para que serve o in e o out do comando ?

Olá Carlos, o in e out são as direções que você aplica o filtro, in quer dizer inbound ou direção de entrada do fluxo na interface, e out quer dizer outbound ou fluxo de saída da interface. Que interface aplicar depende de cada caso e pode afetar todo o tráfego, para isso você tem que estudar mais a fundo as ACLs, sugiro nosso preparatório para o CCNA que aborda esse assunto.

[…] […]

E como implementar a ACL em lote de Switch e Router Cisco? Tenho uma estrutura de 180 equipamentos para popular. Manualmente é tenso.

Oi Weimer, pode utilizar o Ansible.