Você já montou e configurou um laboratório para a certificação CCNA ou CCENT com roteadores e switches que realmente funcionasse no Packet Tracer?

Essa é a ideia desse artigo, montar um laboratório focado na certificação CCNA ou CCENT com dois roteadores, dois switches e hosts nas pontas e fazer o roteamento estático entre as redes remotas “do zero” utilizando o simulador de redes Packet Tracer da Cisco!

Portanto, vou guiar você com as configurações para que você monte quem sabe seu primeiro laboratório de roteamento e switching, incluindo roteamento através de rotas estáticas.

Nesse artigo você vai encontrar os seguintes itens:

- Topologia Proposta com Foco na Certificação CCNA e CCENT

- Fazendo as Configurações Gerais dos Roteadores e Switches

- Configurando as Interfaces

- Testando a Conectividade Local

- Configurando o Roteamento Estático

- Verificando a Conectividade Entre os Hosts

- Conclusão e Dicas a Certificação CCNA e CCENT

No final do artigo vou disponibilizar um link para ajudar nos seus estudos para a certificação CCNA com as instruções de como baixar os arquivos com a topologia sem configurações e também o gabarito, porém você pode tentar montar sozinho essa topologia, pois não é complexa.

Utilizei o Packet Tracer versão 6.0.1.0011 para criar os arquivos que disponibilizei no artigo.

Tenha em mente que os laboratórios e simulações são responsáveis por muitas reprovações na certificação CCNA R&S e suas provas afins, tais como o CCENT e ICND-2.

Durante o exame de certificação CCNA você tem um tempo para resolver as questões e perder muito tempo em labs “mata” muito candidato.

Por isso leve a sério esse asunto na sua preparação para a certificação CCNA R&S!

Topologia Proposta com Foco na Certificação CCNA e CCENT

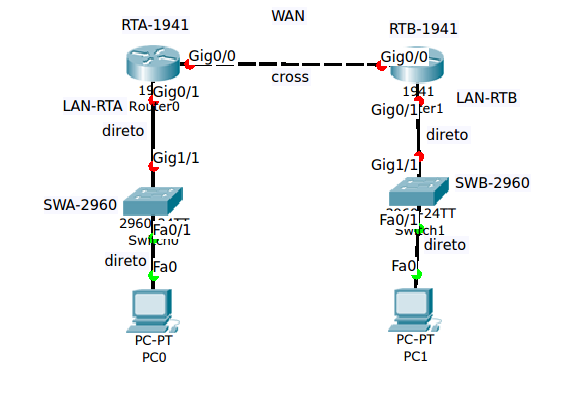

A topologia proposta tem foco na certificação CCNA e/ou CCENT e consiste em conectar dois roteadores Cisco modelo 1941 costa a costa utilizando suas interfaces de Giga0/0 e cabo cross como WAN, assim como como as interfaces Giga0/1 serão utilizadas para conectar os switches que formarão a LAN de cada roteador, conforme imagem abaixo.

No final o PC0 que está conectado ao roteador RTA terá que pingar o PC1 que está conectado a RTB.

Para quem já está trabalhando na área ou estudando a um tempo para a certificação CCNA ou CCENT pode ser simples, mas se você está iniciando vai ver que tem vários detalhes e comandos que vou ensinar nos tópicos seguintes.

Dentro do arquivo “zipado” que está no final do artigo deixei a lista de comandos utilizados no laboratório, além das topologias sem configuração (zerada) e completa (gabarito).

Você pode baixar o arquivo ou abrir seu packet tracer e montar a mesma topologia da imagem acima.

É só lembrar de utilizar cabo cruzado entre os roteadores e cabo direto para as demais conexões, além disso, faça as conexões utilizando as mesmas interfaces mostradas aqui para não ficar confuso nos próximos tópicos onde vamos realmente aplicar os comandos.

Dica, os leds das conexões dos roteadores devem ficar vermelhos, pois as interfaces dos roteadores precisam ser ativadas para funcionar e o packet tracer simula essa condição.

Já entre os switches e computadores os leds ficarão laranja depois passarão para verde, assim como é na vida real por padrão, pois o STP leva mais ou menos 50s para calcular se não há loops de camada-2 até a porta ficar ativa.

Fazendo as Configurações Gerais dos Roteadores e Switches

Os roteadores e switches Cisco que rodam o Cisco IOS já vem com uma configuração inicial, a qual é genérica.

É assim também nas questões envolvendo simulação nas provas de certificação CCNA e/ou CCENT.

Todos vêm com o nome Router ou Switch, sem senhas de console e enable, com Telnet e SSH desativados, sem IP nas interfaces ou protocolo de roteamento ativado. Por isso é preciso ter em mente o que é preciso configurar.

Eu divido minhas configurações de aula para certificação CCNA ou até mesmo nas consultorias/projetos que participo em fases, porém sempre iniciando pelas configurações gerais, as quais são todas as configurações que não envolvem coisas específicas dos dispositivos.

Por exemplo, configurar o nome do equipamento, senhas de controle de acesso, configurar banners/avisos, ativar/desativar serviços e assim por diante.

O mínimo que é exigido de um candidato a certificação CCNA e/ou CCENT é que sejam configurados os seguintes itens:

- Nome do dispositivo (hostname).

- Senhas de acesso (console – 2.2 , Telnet/SSH – 2.3 – e modo privilegiado -2.1).

- Salvar as configurações.

Os parâmetros que vamos utilizar são os nomes dos dispositivos conforme topologia, senha de console “dltec1”, para telnet utilizarmos o usuário “Admin” e senha “dltec2”, senha de enable dltec123.

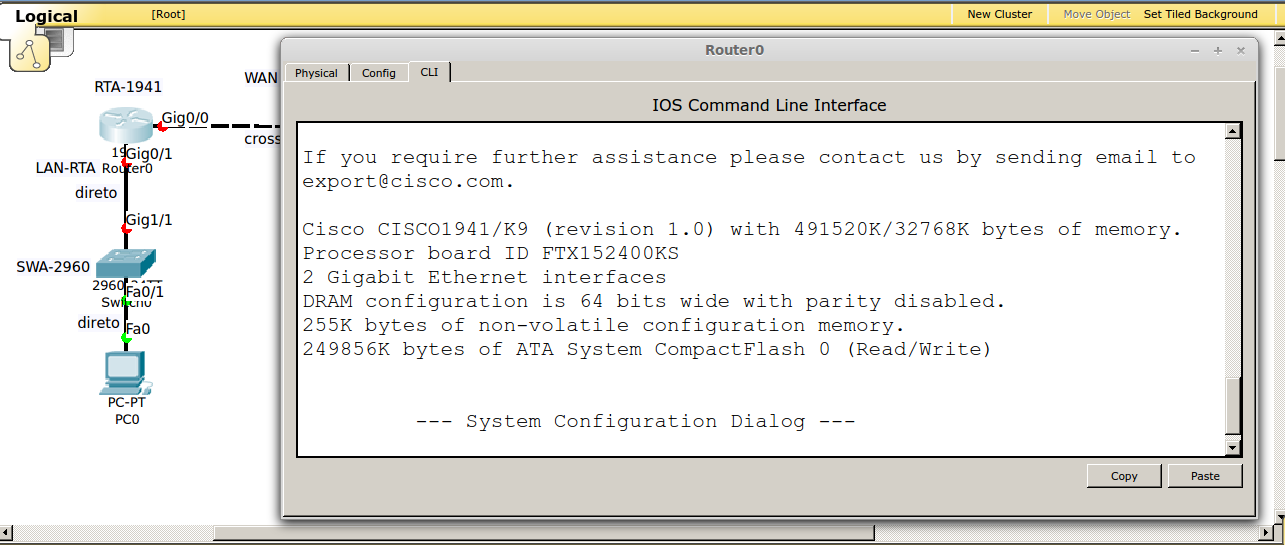

Para iniciar as configurações basta clicar no roteador ou switch a ser configurado e ir na aba CLI, conforme a imagem abaixo.

Como os equipamentos estão zerados (sem configuração) a primeira coisa que você vai ver é essa mensagem do System Configuration Dialog, digite “no” ou as teclas “Control+C” que essa mensagem vai sair.

Após isso o roteador vai mostrar várias mensagens que são um resumo do estado de suas interfaces.

Dica: ao entrar com um comando e aparecer um acento circunflexo (^) é por que você digitou algo errado e o acento mostra onde no comando ocorreu o erro.

Para iniciar as configurações você precisa entrar em modo Privilegiado digitando “enable”. Note que o roteador não vai pedir senha, lembre-se que já comentei isso – equipamentos zerados não tem senha.

Depois digite o comando “config term” para entrar realmente em modo de configuração global e começar definindo o nome do roteador conforme comandos abaixo.

--- System Configuration Dialog ---

Continue with configuration dialog? [yes/no]: no

Press RETURN to get started! Router>enable Router#config term Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname RTA-1941 RTA-1941(config)#

Note que ao trocarmos o hostname o nome é atualizado no prompt (em azul acima) para o nome que configuramos no comando.

Agora vamos definir as senhas para proteger o acesso administrativo ao roteador. Vamos começar pela senha de acesso privilegiado chamada de “enable secret”.

RTA-1941(config)#enable secret dltec123

RTA-1941(config)#exit

RTA-1941#

%SYS-5-CONFIG_I: Configured from console by console

RTA-1941#disable

RTA-1941>enable

Password:

RTA-1941#

Veja que no exemplo acima após configurar a senha utilizei o “exit” para voltar ao modo privilegiado e depois com o disable voltei ao modo de usuário. Veja que ao tentar voltar ao modo privilegiado, logo após o comando enable, uma senha foi pedida.

Essa senha é a que digitamos no comando “enable secret”.

Essa senha é muito importante, pois se alguém descobrir poderá ter acesso completo ao roteador ou switch e apagar tudo o que você fez, por exemplo, deixando o roteador fora do ar, por isso cuidado com as senhas e utilize sempre senhas fortes.

Para configurar a senha de console é preciso entrar no modo dela, ou seja, precisa entrar em modo de configuração global (conf t) e depois dentro do modo de configuração da Line Console (line console 0), conforme abaixo.

RTA-1941#conf t Enter configuration commands, one per line. End with CNTL/Z. RTA-1941(config)#line console 0 RTA-1941(config-line)#password dltec1 RTA-1941(config-line)#login RTA-1941(config-line)#end RTA-1941# %SYS-5-CONFIG_I: Configured from console by console

RTA-1941#exit

RTA-1941 con0 is now available

Press RETURN to get started.

User Access Verification

Password:

RTA-1941>enable Password: RTA-1941#

Note que os comandos “password” e “login” (marcados em azul claro) foram dentro do modo da line console. O password define a senha e o login define que será a senha definida no comando anterior que será utilizada.

Veja no exemplo que após a configuração eu saí totalmente do roteador e ao tentar reconectar foi pedida uma senha marcada em amarelo, essa é a senha de console (dltec1). Logo após tentei entrar em modo de privilegiado (enable) e a senha de enable foi pedida (dltec123).

Para dificultar a vida de quem tentar acessar remotamente o roteador vamos utilizar um usuário e senha para acesso via Telnet, o qual deve ser configurado dentro da Line VTY, veja abaixo as configurações.

RTA-1941(config)#username Admin secret dltec2 RTA-1941(config)#line vty 0 4 RTA-1941(config-line)#login local RTA-1941(config-line)#end RTA-1941# %SYS-5-CONFIG_I: Configured from console by console

RTA-1941#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

RTA-1941#

Para entrar em modo da line VTY utilizamos o comando “line vty 0 4”, ou seja, configuramos 5 linhas de VTY que possibilita 5 conexões simultâneas de Telnet.

Se você entrar com line vty 0 somente uma conexão será permitida e se a porta travar você não acessa mais remotamente, por isso configuramos mais de uma. Normalmente o máximo é 16 (line vty 0 15).

O comando “username” define o usuário que será utilizado localmente para o Telnet e a opção “secret” define a senha que será pedida.

O “login local” faz com que o roteador procure um usuário local para autenticar o acesso Telnet, nesse caso o usuário que configuramos com o comando username.

Uma dica, para garantir eu salvei as configurações do roteador com o comando “copy running-config startup-config”, pois os roteadores não salvam automaticamente as configurações!

Salve também seu projeto no packet tracer de tempos em tempos, pois se algo acontecer no seu computador pelo menos você não perde tudo…

Ah, você deve ter notado que não testei a senha do Telnet, isso porque não configuramos ainda as interfaces IP, por isso não dá para testar.

Agora é sua vez de fazer as configurações gerais nos seus equipamentos, elas são as mesmas tanto para os roteadores como para os switches, porém lembre-se que cada um deles terá seu próprio nome de host.

Antes de seguir enfrente vou deixar uma dica para o dia da prova de certificação CCNA ou CCENT que é cuidado com as senhas e nomes de host, pois você precisa configurar tudo conforme pedido, se a senha é cisco1 e você colocar cisco você será penalizado, pois a certificação CCNA e CCENT quer que você saiba o comando e também coloque os parâmetros corretamente, somente assim eles conseguem verificar se você realmente sabe diferenciar esses comandos, ok?

A seguir vamos configurar as interfaces e testar com ping e telnet o acesso aos dispositivos.

Configurando as Interfaces

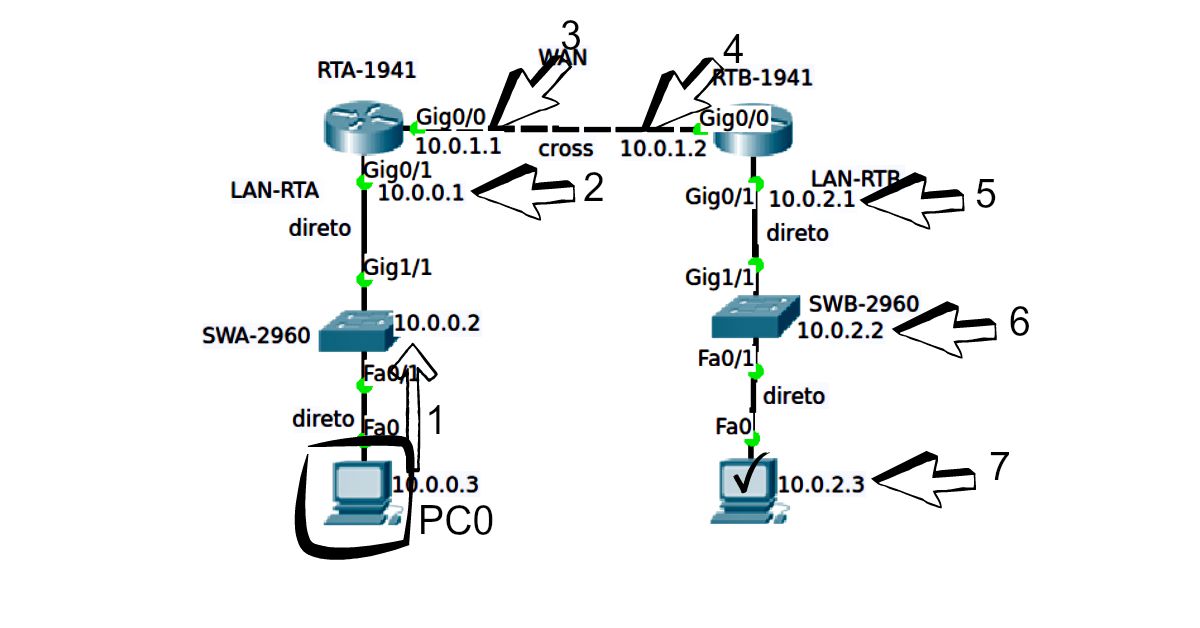

Nesse laboratório temos três domínios de broadcast, ou seja, três redes IP: LAN de RTA, WAN entre RTA/RTB e LAN do roteador RTB.

Vamos utilizar as seguintes redes IP e endereços para configurar as interfaces:

- LAN de RTA: 10.0.0.0/24

- WAN entre RTA/RTB: 10.0.1.0/24

- LAN do roteador RTB: 10.0.2.0/24

- Primeiro IP das redes LAN para os roteadores, segundo para o switch e terceiro para o Host.

- Primeiro IP da WAN para RTA e segundo para RTB.

Com os dados definidos é colocar a mão na massa e configurar as interfaces.

Essa configuração em interfaces Fast ou Giga é bem simples nos roteadores, basta entrar em modo de configuração de interface, definir IP/máscara (comando ip address) e ativar a interface (comando “no shut”). Vamos configurar o roteador RTA.

RTA-1941#conf t Enter configuration commands, one per line. End with CNTL/Z. RTA-1941(config)#interface giga 0/0 RTA-1941(config-if)#ip address 10.0.1.1 255.255.255.0 RTA-1941(config-if)#no shut

RTA-1941(config-if)# %LINK-5-CHANGED: Interface GigabitEthernet0/0, changed state to up

RTA-1941(config-if)#interface giga 0/1 RTA-1941(config-if)#ip address 10.0.0.1 255.255.255.0 RTA-1941(config-if)#no shut

RTA-1941(config-if)# %LINK-5-CHANGED: Interface GigabitEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/1, changed state to up

Para verificar o estado das interfaces após a configuração utilize o comando “show ip interface brief” conforme abaixo.

RTA-1941#show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0 10.0.1.1 YES manual up down GigabitEthernet0/1 10.0.0.1 YES manual up up Vlan1 unassigned YES unset administratively down down RTA-1941#

Veja que a Giga 0/0 ficou up/down, pois o outro lado da WAN ainda não foi ativado, já a Giga 0/1 subiu e ficou up/up, pois ela está conectada com o switch que tem todas as suas portas ativadas por padrão.

Aqui também vale a dica do cuidado com o endereçamento, se você errar um dos números do endereço IP na hora da prova de certificação CCNA, por exemplo, você será punido e perderá os pontos referente ao comando em questão, por isso configure e sempre confira sua configuração.

O comando mais útil para verificar as configurações durante o exame de certificação CCNA ou no CCENT é o show running-config, pois com ele você pode procurar as interfaces e verificar os IPs configurados.

Outro comando que você pode utilizar no lab da certificação CCNA e CCENT é o show ip interface brief, nele você verifica tanto o IP como se a interface subiu.

Configurando a VLAN de Gerenciamento do Switch e Endereçamento no Host

A configuração no switch é um pouco diferente agora, pois o modelo escolhido foi o Catalyst 2960, o qual é um switch layer-2, por isso ele não possui interfaces roteadas.

Por esse motivo precisamos configurar o IP de gerenciamento do switch em uma interface VLAN, a qual por padrão é a VLAN1, além disso precisamos configurar o gateway que será o endereço da LAN do roteador local tanto para o switch como para o host.

A configuração no switch SWA será mostrada abaixo.

SWA-2960(config)#interface vlan 1 SWA-2960(config-if)#ip address 10.0.0.2 255.255.255.0 SWA-2960(config-if)#no shut

SWA-2960(config-if)# %LINK-5-CHANGED: Interface Vlan1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up

SWA-2960(config-if)#exit SWA-2960(config)#ip default-gateway 10.0.0.1

Agora podemos testar a conectividade com o roteador RTA pingando seu IP da LAN 10.0.0.1, veja abaixo.

SWA-2960#ping 10.0.0.1

Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 0/0/0 ms

SWA-2960#

Note que o packet tracer perde o primeiro pacote ao simular a resolução ARP, mas deve ser somente o primeiro. Se no seu lab vier somente pontos e nenhuma exclamação é sinal que há algo de errado com sua configuração ou conexões da topologia.

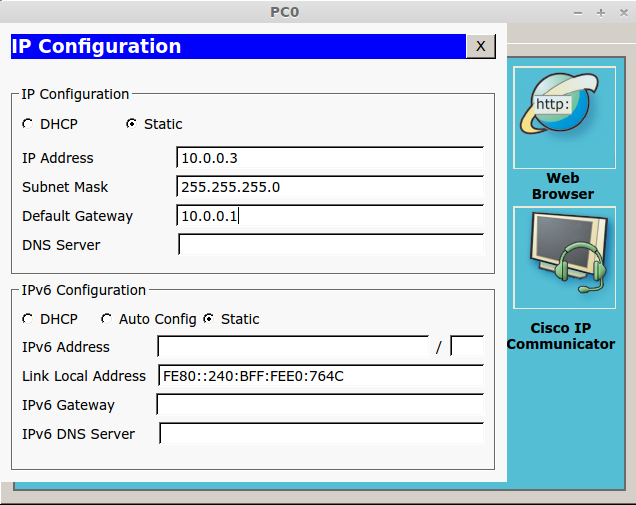

Para finalizar vamos configurar o host clicando nele e indo na aba chamada Desktop. Nessa aba tem um desenho de uma memória RAM, clique nela para definir o endereço IP 10.0.0.3, a máscara 255.255.255.0 e o gateway 10.0.0.1, conforme imagem abaixo.

Testando a Conectividade Local

Os testes podem ser realizados a partir dos PCs, pois o objetivo da rede é que os PCs, servidores, laptops e demais endpoints se comuniquem, certo?

Ainda na aba Desktop do PC abra o item Command Prompt e teste com ping a conectividade com o switch SWA e depois com a LAN de RTA. Veja como deve ser a saída abaixo.

Packet Tracer PC Command Line 1.0 PC>ping 10.0.0.2

Pinging 10.0.0.2 with 32 bytes of data:

Request timed out. Reply from 10.0.0.2: bytes=32 time=0ms TTL=255 Reply from 10.0.0.2: bytes=32 time=0ms TTL=255 Reply from 10.0.0.2: bytes=32 time=0ms TTL=255

Ping statistics for 10.0.0.2: Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms

PC>ping 10.0.0.1

Pinging 10.0.0.1 with 32 bytes of data:

Reply from 10.0.0.1: bytes=32 time=2ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255

Ping statistics for 10.0.0.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 2ms, Average = 0ms

PC>

Depois dos testes de ping podemos fazer o teste de Telnet, veja abaixo exemplo para o roteador RTA.

PC>telnet 10.0.0.1 Trying 10.0.0.1 ...Open

User Access Verification

Username: Admin Password: RTA-1941>en RTA-1941>enable Password: Password: RTA-1941#

Lembre-se que o ping testa o caminho fim a fim e somente camada-3 do modelo OSI, já o telnet testa a conectividade completa das camadas 1 a 7 do modelo OSI, ou seja, a “navegabilidade” da rede.

Com esses testes conseguimos verificar que temos conectividade local entre o PC, switch e roteador dentro da mesma rede.

Para rede remota não vamos conseguir pingar, pois o roteador RTB não tem como retornar por não ter rota instalada para a LAN de RTA, mas isso vamos entender melhor no tópico a seguir.

Faça o ping para o endereço da WAN de RTB a partir do PC0 para confirmar.

PC>ping 10.0.1.2

Pinging 10.0.1.2 with 32 bytes of data:

Request timed out. Request timed out. Request timed out. Request timed out.

Ping statistics for 10.0.1.2: Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

PC>

Na prova de certificação CCNA ou CCENT esses testes podem ser cobrados tanto nos laboratórios simulados como em questões de outros modelos, como múltipla escolha e até mesmo testlets ou drag-and-drop.

Por isso esses testes ajudam tanto a validar suas configurações dos laboratórios como a interpretar outros modelos de questão que podem ser cobradas no dia da sua certificação CCNA ou até mesmo no CCENT.

Configurando o Roteamento Estático

Antes da configuração do roteamento estático você deve completar todo o laboratório e testá-lo, certifique-se que do PC0 você pinga e acessa via Telnet RTA e SWA, assim como do PC1 você pinga e acessa via Telnet RTB e SWB.

É importante testar passo a passo suas configurações para não mascarar um possível problema local, por exemplo, a conexão entre RTB e o PC1 está com problemas devido a você ter configurado errado o PC1.

Você não verificou isso antes e fez o roteamento estático, ao tentar pingar de PC1 o PC0 não vai funcionar e você pode ficar tentando resolver um problema de roteamento, perdendo tempo, sendo que o problema real está em PC1, por isso eu recomendo que você configure suas topologias e faça os testes por partes ou em fases.

Quem faz o roteamento são os roteadores, os switches nessa topologia são camada-2, ou seja, não encaminham pacotes IP e sim quadros com base em endereços MAC.

Já os roteadores encaminham os pacotes IP através das informações contidas na sua tabela de roteamento, a qual você pode analisar com o comando “show ip route”.

RTA-1941#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks C 10.0.0.0/24 is directly connected, GigabitEthernet0/1 L 10.0.0.1/32 is directly connected, GigabitEthernet0/1 C 10.0.1.0/24 is directly connected, GigabitEthernet0/0 L 10.0.1.1/32 is directly connected, GigabitEthernet0/0 RTA-1941#

A lógica é bem simples, como só configuramos as interfaces o roteador RTA e RTB só conhecem suas redes diretamente conectadas. Por exemplo, veja na tabela acima as redes marcadas em azul.

O roteador RTA conhece a rede 10.0.0.0/24 que é da sua LAN, tanto que ela diz que está conectada a giga 0/1, e a rede 10.0.1.0 que é a WAN e está conectada a giga 0/0.

Portanto se tentarmos pingar para LAN de RTB o roteador RTA não vai saber como enviar os pacotes para lá e vice versa.

A rota que precisamos criar é para rede 10.0.2.0/24 em RTA e em RTB uma que ensine ele a chegar na rede 10.0.0.0/24.

Para cria as rotas utilizamos o comando “ip route” e apontamos a rede de destino para o IP do roteador vizinho, veja abaixo a criação da rota em RTA.

RTA-1941#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RTA-1941(config)#

RTA-1941(config)#ip route 10.0.2.0 255.255.255.0 10.0.1.2

RTA-1941(config)#do show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 5 subnets, 2 masks

C 10.0.0.0/24 is directly connected, GigabitEthernet0/1

L 10.0.0.1/32 is directly connected, GigabitEthernet0/1

C 10.0.1.0/24 is directly connected, GigabitEthernet0/0

L 10.0.1.1/32 is directly connected, GigabitEthernet0/0

S 10.0.2.0/24 [1/0] via 10.0.1.2

RTA-1941(config)#

Note que utilizamos no comando a rede e a máscara de destino seguido do IP do próximo salto. Logo a seguir tem o show ip route com a tabela de roteamento após inserirmos a rota, note que ela entra com uma letra S de Static na frente.

Agora você deve configurar a rota de RTB em direção a LAN de RTA antes de fazer os testes, pois não adianta configurar em RTA se RTB não sabe como devolver o ping.

Na certificação CCNA e também no CCENT o roteamento tem um peso significativo, por isso aprender bem o roteamento estático, assim como os protocolos dinâmicos é de suma importância para que você vá bem no seu exame de certificação CCNA ou CCENT.

Afinal a certificação CCNA de roteamento e switching tem até “roteamento” ou “routing” em seu nome, não poderia ser diferente! 🙂

Na certificação CCENT são cobrados assuntos como rotas estáticas e RIP versão 2, já na certificação CCNA entram todos os conceitos de roteamento, tais como rotas estáticas, RIPv2, EIGRP e OSPF, isso tanto para IPv4 como para IPv6.

Isso mesmo, tanto no CCENT como na certificação CCNA R&S entram configurações para IPv4 e IPv6.

Em seguida vamos fazer o teste final do ping entre os PCs!

Verificando a Conectividade Entre os Hosts

Ao final do laboratório, após ter realizado as configurações gerais, das interfaces e o roteamento podemos testar o ping entre o PC0 e PC1, porém é mais interessante fazer um teste ponto a ponto.

Essa técnica de verificar com ping ponto a ponto é um dos conceitos que a certificação CCNA e CCENT espera que o candidato tenha, pois é muito utilizada na prática para isolar um problema de rede.

A partir do PC0 pingue o SWA, depois a LAN de RTA, a WAN de RTA, a WAN de RTB, a LAN de RTB, o switch SWB e por fim o PC1, conforme imagem e as saídas abaixo.

PC>ping 10.0.0.2

Pinging 10.0.0.2 with 32 bytes of data:

Request timed out. Reply from 10.0.0.2: bytes=32 time=0ms TTL=255 Reply from 10.0.0.2: bytes=32 time=0ms TTL=255 Reply from 10.0.0.2: bytes=32 time=0ms TTL=255

Ping statistics for 10.0.0.2: Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms

PC>ping 10.0.0.1

Pinging 10.0.0.1 with 32 bytes of data:

Reply from 10.0.0.1: bytes=32 time=1ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255 Reply from 10.0.0.1: bytes=32 time=0ms TTL=255

Ping statistics for 10.0.0.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

PC>ping 10.0.1.1

Pinging 10.0.1.1 with 32 bytes of data:

Reply from 10.0.1.1: bytes=32 time=1ms TTL=255 Reply from 10.0.1.1: bytes=32 time=0ms TTL=255 Reply from 10.0.1.1: bytes=32 time=0ms TTL=255 Reply from 10.0.1.1: bytes=32 time=0ms TTL=255

Ping statistics for 10.0.1.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

PC>ping 10.0.1.2

Pinging 10.0.1.2 with 32 bytes of data:

Reply from 10.0.1.2: bytes=32 time=0ms TTL=254 Reply from 10.0.1.2: bytes=32 time=0ms TTL=254 Reply from 10.0.1.2: bytes=32 time=0ms TTL=254 Reply from 10.0.1.2: bytes=32 time=0ms TTL=254

Ping statistics for 10.0.1.2: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms

PC>ping 10.0.2.1

Pinging 10.0.2.1 with 32 bytes of data:

Reply from 10.0.2.1: bytes=32 time=1ms TTL=254 Reply from 10.0.2.1: bytes=32 time=1ms TTL=254 Reply from 10.0.2.1: bytes=32 time=0ms TTL=254 Reply from 10.0.2.1: bytes=32 time=0ms TTL=254

Ping statistics for 10.0.2.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

PC>ping 10.0.2.2

Pinging 10.0.2.2 with 32 bytes of data:

Request timed out. Request timed out. Reply from 10.0.2.2: bytes=32 time=1ms TTL=253 Reply from 10.0.2.2: bytes=32 time=0ms TTL=253

Ping statistics for 10.0.2.2: Packets: Sent = 4, Received = 2, Lost = 2 (50% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

PC>ping 10.0.2.3

Pinging 10.0.2.3 with 32 bytes of data:

Reply from 10.0.2.3: bytes=32 time=1ms TTL=126 Reply from 10.0.2.3: bytes=32 time=0ms TTL=126 Reply from 10.0.2.3: bytes=32 time=0ms TTL=126 Reply from 10.0.2.3: bytes=32 time=0ms TTL=126

Ping statistics for 10.0.2.3: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 1ms, Average = 0ms

PC>

Outro teste que pode ser realizado é fazer telnet do PC0 para RTB e SWB ou de PC1 para RTA e SWA, assim vamos ver se conseguimos navegar até as redes remotas.

Lembre-se para sua certificação CCNA ou CCENT que o ping testa até a camada-3 do modelo OSI, porém o que garante que um usuário vai realmente navegar é um teste de camada-7 como, por exemplo, um Telnet ou acessar uma página da Web remotamente.

Esses conceitos são necessários para fazer o exame de certificação CCNA e para sua vida prática!

Conclusão e Dicas para a Certificação CCNA e CCENT

Chegamos ao final do artigo com o laboratório para certificação CCNA e/ou CCENT e espero que você consiga criar e configurar a topologia que propusemos sozinho.

Não deixe de fazer muitas vezes essas configurações gerais e de interface, pois elas formam a base para você se acostumar com os comandos do Cisco IOS e dão agilidade.

Muitas vezes quem está iniciando os estudos para a certificação CCNA ou CCENT fica preocupado com coisas avançadas como configurar o roteamento OSPF e deixa de lado o que é básico, porém não faça isso, pois sem uma base sólida “sua casinha” pode cair no final! 😉

Em caso de dificuldades você pode baixar o arquivo zipado com todas as informações desse laboratório que contém as topologias (zerada e com as configurações), lista de comandos utilizados, arquivos de configuração individuais de cada roteador e switch.

Espero que o artigo focado na certificação CCNA e CCENT para iniciantes tenha sido útil e aguardo os comentários, dúvidas e sugestões no final dessa página na área de comentários! É só descer a página que está lá embaixo…

Claro que você também pode usar os botões de compartilhamento se achar que o artigo vai ser útil para seus amigos que também estão se preparando para a certificação CCNA ou CCENT.

Se você ficou confuso quando cito na certificação CCNA e na certificação CCENT (ICND-1) é que esses assuntos fazem parte de ambas as certificações.

A certificação CCNA ou certificação CCNA Routing and Switching (certificação CCNA R&S) pode ser realizada em uma ou duas provas, sendo que a certificação CCENT é uma das provas.

Nossos cursos aqui na DlteC preparam para que você faça a certificação CCNA em uma ou duas provas, fica a critério de cada aluno qual a melhor escolha, porém nós recomendamos tirar a certificação CCNA em duas provas.

O motivo de recomendarmos fazer a certificação CCNA em duas provas é muito simples, vem do conceito de “Dividir para Conquistar”.

Estatísticas feitas com nossos alunos e também em pesquisas realizadas por escolas dos Estados Unidos tem mostrado que os alunos tem mais sucesso de obter sua certificação CCNA em menos tentativas fazendo duas provas ao invés da famosa prova acelerada.

Pessoalmente eu vejo outra vantagem da certificação CCNA em duas provas: o fato de você terminar o processo com duas certificações válidas e reconhecidas.

Assim você termina com a certificação CCENT e também com a certificação CCNA, pois a certificação CCNA em duas provas são as provas CCENT (ICND-1) e o ICND-2.

Por mais que essas nomenclaturas da certificação CCNA pareçam complexas fique tranquilo, ao entrar para nosso grupo de alunos assinantes você vai aprender tudo, pois fazemos questão de ajudar em todos os aspectos da sua preparação para enfrentar a certificação CCNA e todas as outras que você escolha!

Se você já é nosso aluno e está no rumo da certificação CCNA, basta acessar seu painel dashboard e ativar o curso CCNA CCENT, é aí que tudo começa.

Se você ainda não está em nosso time basta escolher um dos nossos planos e começar sua preparação para a prova de certificação CCNA conosco, você será muito bem recebido!

9 Responses

Não baixa, clico e não ocorre nada, deve estar quebrado o link.

Olá Paulo, não tem nada para baixar, o link é enviado por e-mail.

[…] Artigo anterior Laboratório Completo para a Certificação CCNA e CCENT – Nível Iniciante Artigo mais recente Nenhum artigo posterior × var disqus_url = 'http://www.dltec.com.br/blog/cisco/configurando-porta-e-vlan-em-switch-cisco-de-acesso/'; var disqus_identifier = '5998 http://www.dltec.com.br/blog/?p=5998'; var disqus_container_id = 'disqus_thread'; var disqus_shortname = 'dltecdobrasil'; var disqus_title = "Configurando Porta e VLAN em Switch Cisco de Acesso"; var disqus_config_custom = window.disqus_config; var disqus_config = function () { /* All currently supported events: onReady: fires when everything is ready, onNewComment: fires when a new comment is posted, onIdentify: fires when user is authenticated */ this.language = ''; this.callbacks.onReady.push(function () { // sync comments in the background so we don't block the page var script = document.createElement('script'); script.async = true; script.src = '?cf_action=sync_comments&post_id=5998'; var firstScript = document.getElementsByTagName('script')[0]; firstScript.parentNode.insertBefore(script, firstScript); }); if (disqus_config_custom) { disqus_config_custom.call(this); } }; (function() { var dsq = document.createElement('script'); dsq.type = 'text/javascript'; dsq.async = true; dsq.src = '//' + disqus_shortname + '.disqus.com/embed.js'; (document.getElementsByTagName('head')[0] || document.getElementsByTagName('body')[0]).appendChild(dsq); })(); […]

Boa tarde.

Ao configurar o ip de gerencimento do SWA o correto não seria: SWA-2960(config-if)#ip address 10.0.0.2 255.255.255.0

ao invés do ip address: 10.0.1.2 como mostra no artigo acima?

Att.

Oi Guilherme valeu pela ajuda, foi uma comida de bola!

muito bom me ajudou muito

Legal Fabio! Agradeço seu feedback!

Sou novato nos cisco, trabalhava com outra linha de equipamentos, fiquei com uma dúvida. Não seria o ideal configurar a vlan de gerenciamento diferente por motivo de segurança e evitar que o usuário tenha acesso ao switch? Ou ainda que o gerenciamento seja na vlan 1, mas que as estações sejam conectadas em portas access de uma outra vlan diferente da padrão?

Sim, mas aqui o objetivo é treinar comandos. Dentro do CCNA e outros cursos vai chegar uma parte onde esses detalhes de recomendações de segurança SÃO ABORDADOS.